Ayer no hubo entrada resumen. La razón es que mi visita fue bastante fugaz, y a la única actividad a la que pude asistir fué a la charla de Security by Default.

Expusieron varios de los problemas de seguridad que hay actualmente en muchas de las herramientas Web 2.0 habituales, las cuales arrastran las clásicas de la 1.0 (inyección de SQL, buffer overflow,etc..) y añaden muchas nuevas derivadas por el uso de tecnologías “nuevas” como AJAX, Javascript, uso incorrecto de variables de sesión, etc..

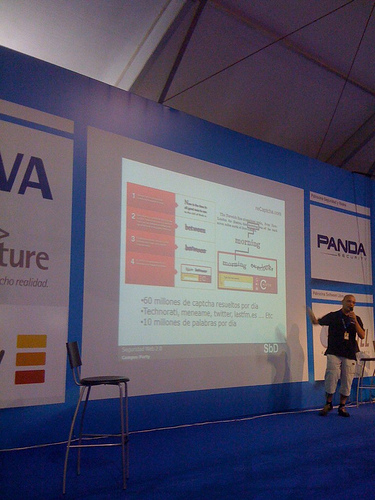

Uno de los ejemplos que mostraron, y demostraron en menos de 20 líneas de código, fue una vulnerabilidad existente en el popular sitio digg.com mediante el cual cualquier persona con unos conocimientos básicos de HTTP puede conseguir que una noticia llegue a ser portada empleando para ello un fallo del sistema de verificación de captchas. En el blog de security by default tenéis todos los detalles. Otras de las herramientas que fueron objetivo de vulnerabilidades demostradas fueron Twitter (un hackeo memorable con todo el cariño del mundo a @edans) y Facebook (aunque en este caso personalmente las achaco a un mal uso o desconocimiento por parte del usuario).

Hoy jueves, era turno de la presentación de Eloi Sanfélix(a.k.a /var/log/TuXeD), de Riscure. Empresa dedicada al análisis y desarrollo de herramientas para la verificación y auditoría de sistemas de control de acceso, tarjetas inteligentes y dispositivos de control biométrico. Tenía bastante interés en esta presentación debido a mi trabajo, y de hecho, he podido comprobar como lo que consideramos “bastante” seguro, visto desde otros ojos mucho más expertos en el tema, no lo es tanto. Los conceptos explicados son algo complejos de explicar aquí, pero básicamente se basan en las técnicas de ‘side channel analysis’, en pocas palabras, el consumo que hace un chip en determinado espacio del tiempo es “proporcional” al dato que está manejando. Bajo este concepto, y utilizando técnicas de generación de ruido, y herramientas software muy sofisticadas, podemos tener en 2-3 días la clave AES de la tarjeta.

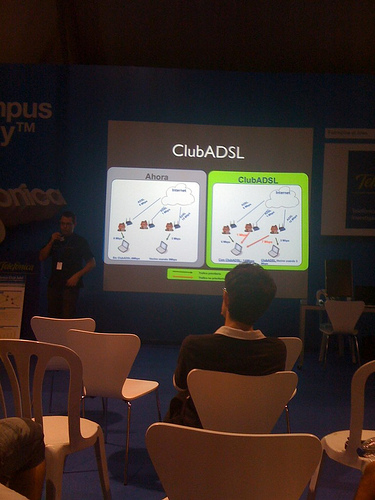

Y ya por último, y ya de vuelta a casa, he podido escuchar de la mano de Telefónica I+D, algunos de los proyectos en los que andan metidos. Creo que una imagen vale más que mil palabras. ![]()

Por último, esta noche andaremos en la ya tradicional Beers & Blog de la Campus Party, en la taberna Txoko, en la Avenida de Francia 8 , a las 20 horas. Espero que nos podamos ver allí.

Related posts: